Incohérences de conformité – Commencez par SOC 2

On assiste ces temps-ci à une vague d’efforts croissante pour atteindre la conformité formelle ; cette vague est poussée par les demandes des clients, les exigences règlementaires et le désir des organisations d’exposer, à des parties externes, leurs contrôles de sécurité et pratiques internes. Les récentes lois touchant à la protection des données ont entériné les droits des individus à la vie privée et à la sécurité de leurs données personnelles à travers la planète. Tandis que les renseignements personnels deviennent de plus en plus précieux, la fréquence et la sévérité des brèches de sécurité ne font qu’augmenter. Les organisations qui ne sécurisent pas leurs données de façon adéquate font face à la perte de leur réputation, mais aussi, à des amendes potentiellement dévastatrices. Les entreprises se demandent donc quel accord de conformité serait le mieux adapté pour leur organisation. À différents paliers de gouvernement, il y a des règlements en place qui définissent la protection des données et qui prescrivent de lourdes peines en cas de non-conformité. En voici quelques exemples, parmi de nombreux :

– Aux États-Unis, le HIPAA exige que les organisations de soins de santé protègent la confidentialité des dossiers et des renseignements médicaux des patients.

– Au Canada, la LPRPDE gouverne la façon dont les entreprises du domaine privé peuvent collecter, utiliser et divulguer les informations personnelles dans le cadre d’activités commerciales.

– À l’échelle internationale, le Conseil des normes de sécurité, PCI DSS établit des normes spécifiques concernant la protection des données de compte et de détenteurs de cartes.

– Quant à l’Union européenne, le règlement général de protection de données (RGDP) se base sur le « Droit à l’oubli » d’un individu et prescrit la protection des données et la confidentialité pour tous les individus vivant sur son territoire. Les amendes pour la non-conformité peuvent aller jusqu’à 4 % du revenu total annuel.

Avec autant de règlements, de normes et de certifications, il n’est pas surprenant que les entreprises soient confuses. Les normes et les approches de l’industrie ont évolué afin de mieux protéger les données dont elles sont responsables, malgré cela, par leur variété et leur complexité, il est difficile de savoir où commencer. Bien que la plupart aient des exigences uniques et particulières, lorsqu’il s’agît de la confidentialité et de la protection des données, elles prescrivent toutes un ensemble commun de pratiques exemplaires. Grâce à des normes comme le rapport SOC 2 ou des certifications reconnues comme ISO 27001, vous établirez de solides fondements de sécurité des informations et votre entreprise sera continuellement conforme aux exigences en constante évolution.

Établir les fondements

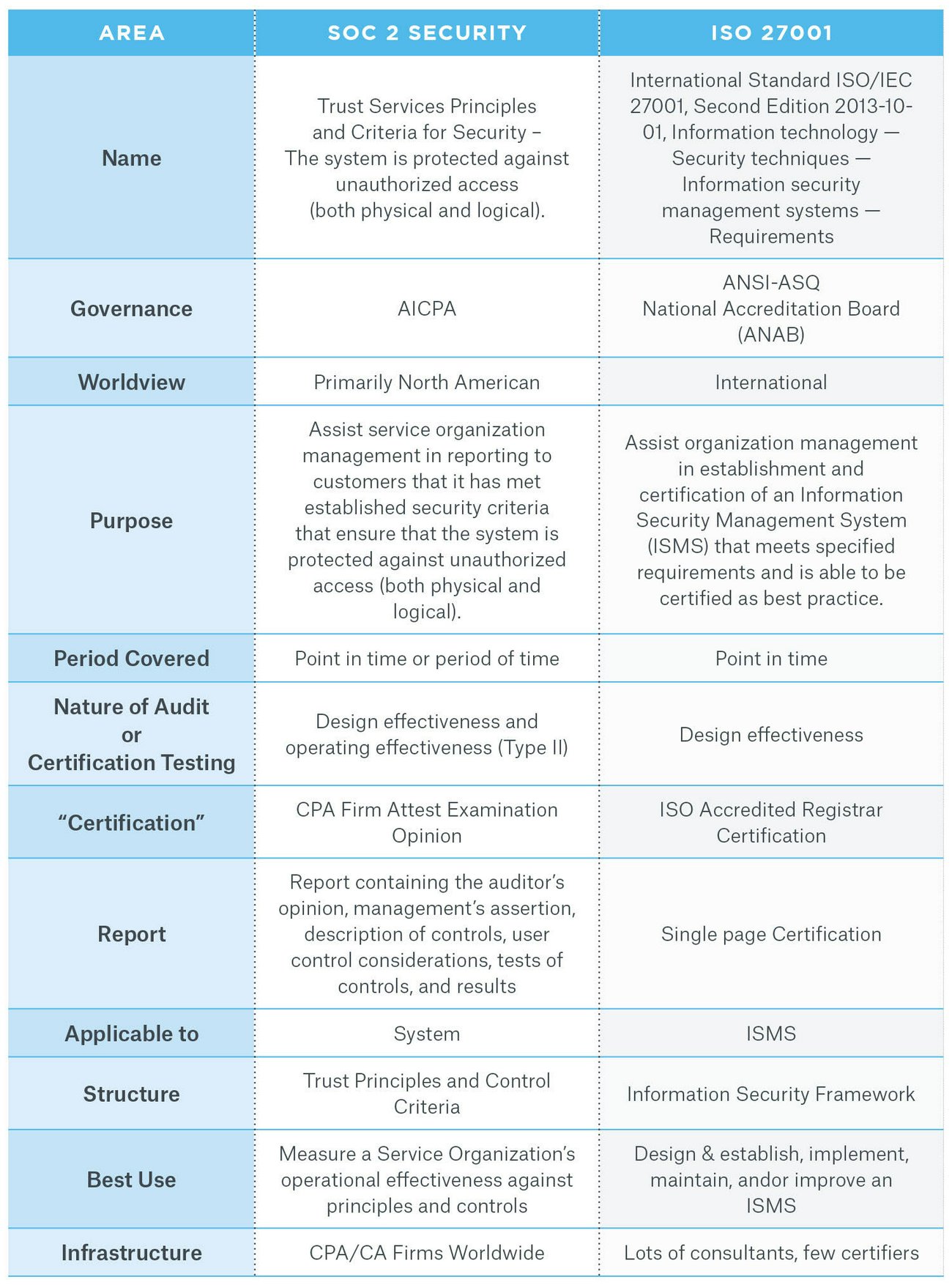

En tant que chefs de file, les normes SOC 2 et ISO 27001 peuvent apporter des avantages concurrentiels significatifs aux organisations en démontrant le concept et l’efficacité opérationnelle des contrôles internes. ISO 27001 est une structure de normes aidant les entreprises à mettre en œuvre de façon solide un Système de gestion de sécurité de l’information (SMSI). SOC 2 est un ensemble de critères et de contrôles qui évaluent comment les organisations abordent les domaines reliés à la sécurité, à la disponibilité, à l’intégrité du traitement des données, à la confidentialité et à la protection des renseignements personnels. Bien que les normes auxquelles vous devez vous conformer dépendent de votre domaine, de votre clientèle, de votre région et de votre marché, une assez grande quantité d’exigences chevauchent les normes établies et les différentes règles ; SOC 2 et ISO 27001 sont donc tous les deux, d’excellents fondements.

SOC 2 et ISO 27001 ont été mis en place afin d’atténuer des risques similaires, tous deux sont évalués par des auditeurs tiers pour assurer de façon indépendante que les contrôles en place répondent aux critères nécessaires. À plusieurs niveaux, les critères/contrôles se ressemblent beaucoup :

– Gestion du risque

– La délimitation et la compréhension des responsabilités, incluant les rôles et responsabilités de la sécurité de l’information, la planification et le contrôle opérationnel, le leadership et l’engagement.

– Implémentation des politiques et procédures pour la sécurité de l’information.

– Contrôles de sécurité logiques et physiques

– Protocoles de gestion des mots de passe

Voir le tableau ci-dessous pour une comparaison exhaustive.

L’AICPA présente une feuille de route détaillée de ses critères de services de confiance : 2014 Trust Services Criteria to 2013 ISO 27001, qui peut être téléchargée ici.

Simplifier les efforts de conformité

Le fait est que vous devez choisir les normes qui sont les mieux adaptées à votre marché et à vos clients ; il est important de sélectionner celles qui s’alignent avec vos pratiques et qui se rapprochent le plus d’autres normes. Notablement, vu que l’audit SOC 2 de type 2 couvre une période de six mois, les normes SOC 2 vont au-delà de celles ISO 27001, car en plus du concept, l’efficacité opérationnelle est mesurée au fil du temps. Le rapport SOC 2 est aussi chef de file dans les normes nord-américaines et, pour les besoins du présent article, il sera utilisé comme base de référence pour la création de fondements solides.

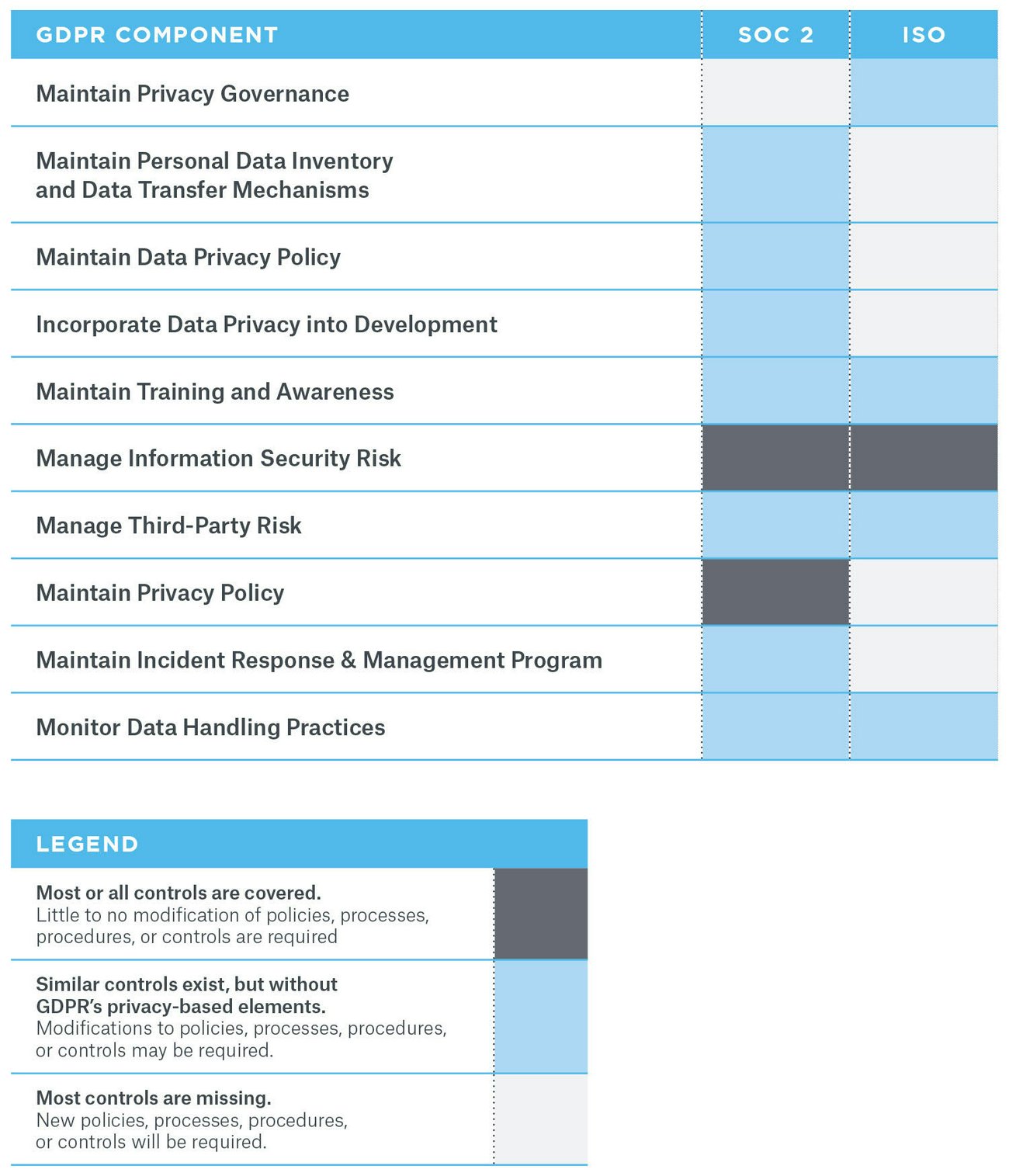

Une base conforme à SOC 2 simplifiera les efforts nécessaires pour atteindre et démontrer la conformité aux différents règlements et ainsi, les résultats positifs seront plus facilement prévisibles. Avec l’assurance attestée que les contrôles SOC 2 sont en place et respectés régulièrement, votre organisation peut se réconforter en sachant qu’elle est bien positionnée pour répondre à toute une gamme d’exigences. Par exemple, l’exercice suivant pourrait être effectué sur d’autres normes telles que HIPAA, afin de démontrer jusqu’à quel niveau SOC 2 et ISO 27001 respectent-ils les normes RGDP entrées en vigueur le 25 mai dernier, nous avons conçu ci-dessous, une feuille de route exhaustive qui illustre l’échelle de couverture des éléments importants.

Réduction des risques

Si vous cherchez à adopter le nuage, il est important que votre application soit prête à faire face aux exigences changeantes en matière de conformité. Un bon endroit par où commencer est un fournisseur infonuagique ayant des pratiques éprouvées, comme, par exemple, un rapport d’attestation SOC 2. Une partie de vos opérations auront la sécurité intégrée en plus d’incorporer des pratiques relatives à la sécurité ; le travail requis par votre équipe pour aligner ses propres pratiques relatives à la sécurité de l’information sera donc réduit. Par ailleurs, le fait d’avoir une couche de plateforme applicative conforme à SOC 2 simplifiera les pratiques relatives à la sécurité de la part du fournisseur infonuagique dans la couche applicative; cela aidera aussi à prévenir que les risques et les vulnérabilités ne se rendent jusqu’à votre couche applicative. En fin de compte, vos efforts de conformité à SOC 2 pour votre environnement d’application complet seront simplifiés, ainsi que les procédés qui s’y relatent ; la conformité aux normes applicables, aux certifications et aux règlements sera facilitée.

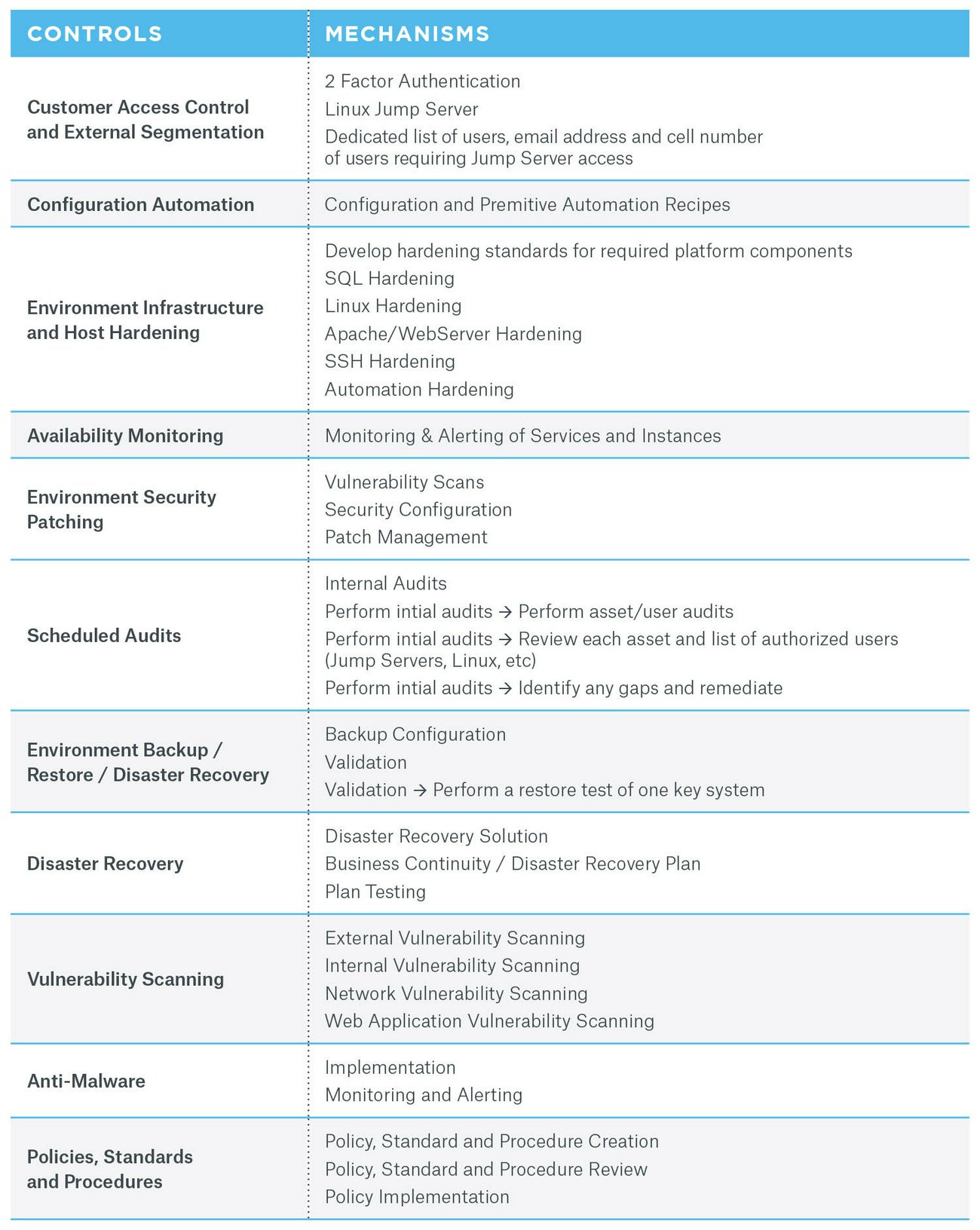

Les services offerts par CloudOps

CloudOps offre un service qui peut aider les systèmes de production des organisations à se conformer aux normes SOC 2. En tirant profit de l’offre et de l’expertise de la plateforme applicative gérée (PAG) de CloudOps, votre couche de plateforme applicative bénéficiera des bonnes pratiques qui s’alignent avec les critères et les contrôles SOC 2. Voici un tableau des nombreuses tâches que les services de CloudOps pourraient gérer, ainsi la majorité des éléments SOC 2 relatifs à votre organisation seraient conformes.

Envoyez un courriel pour plus d’informations, et téléchargez notre livre blanc sur la sécurité des applications SaaS.

RJ Stangle

RJ Stangle

RJ est partenaire et directeur général chez Sécuris, une firme spécialisée de services de cybersécurité qui sert une clientèle au Canada, aux É.-U. et au R.-U. Au cours de ses vingt ans d’expérience dans les services technologiques et de logiciels, il a été responsable de services professionnels de conseils et de développement et a dirigé des équipes opérationnelles. Avec l’équipe de Sécuris, il aide les organisations à améliorer leurs capacités de sécurité afin de gérer adéquatement les risques, protéger leurs avoirs numériques et répondre aux exigences croissantes des normes et des règlements. RJ est collaborateur invité à la série de blogues de CloudOps.